AskoziaPBX

Безопасность

Редактор маршрутов (CFE)

Панель телефонии (CTI)

Интеграция с 1С

Прочее

AskoziaPBX

Безопасность

Редактор маршрутов (CFE)

Панель телефонии (CTI)

Интеграция с 1С

Прочее

Это старая версия документа!

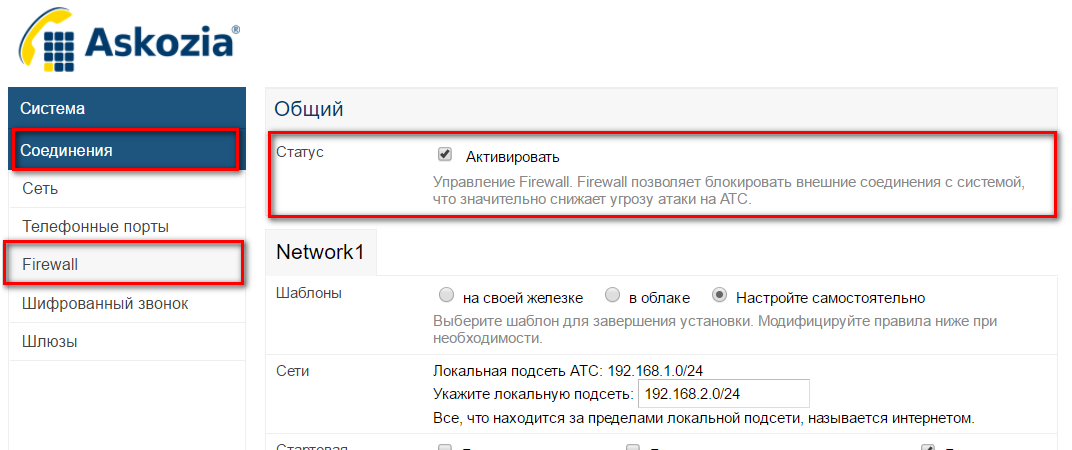

Askozia предоставляет свой собственный внутренний брандмауэр. Firewall обеспечивает дополнительную защиту АТС, позволяет блокировать внешние соединения с системой, что значительно снижает угрозу атаки на АТС.

1. Перейдите на вкладку Соединения → Firewall и активируйте брандмауэр.

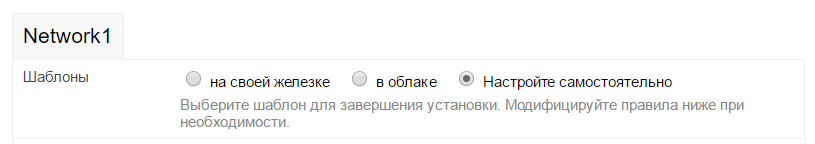

2. Можете выбрать один из существующих шаблонов по установке правил блокировок, либо установить их самостоятельно. Под шаблоном понимаются заранее определенные правила блокировки соединений. Если АТС находится в частной сети, то воспользуйтесь шаблоном «на своей железке». Шаблон «в облаке» рекомендуется использовать для защиты АТС, расположенной на внешнем сервере.

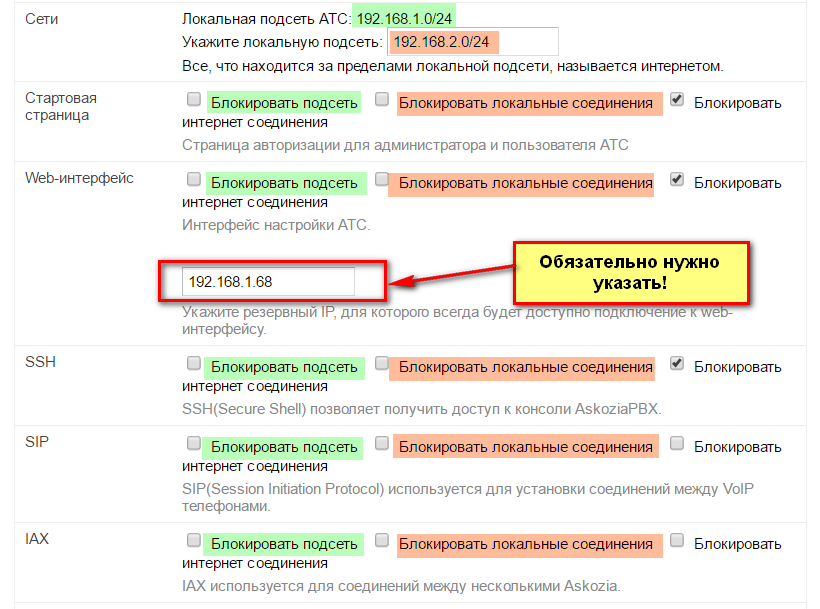

3. Возможные параметры безопасности разделены на три зоны сети:

4. Напротив каждого блокируемого сервиса необходимо выбрать способ блокировки:

| Объект блокировки | Описание | Диапазон портов |

|---|---|---|

| Стартовая страница | Страница авторизации для администратора и пользователя АТС | 80 |

| Web-интерфейс | Интерфейс настройки АТC | 23600 |

| SSH | SSH(Secure Shell) позволяет получить доступ к консоли AskoziaPBX | 22 |

| SIP | SIP(Session Initiation Protocol) используется для установки соединений между VoIP телефонами | 5060 |

| IAX | Страница авторизации для администратора и пользователя АТС | 4569 |

| RTP | RTP используется для передачи голоса и видео в VoIP соединениях | 10000:10200 |

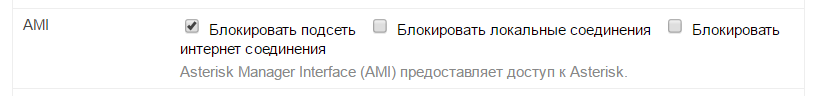

| AMI | Asterisk Manager Interface (AMI) предоставляет доступ к Asterisk по TCP/IP протоколу | 5038 |

| AJAM | Asynchronous Javascript Asterisk Manager (AJAM) предоставляет доступ к Asterisk по http/https протоколу | 8088 |

| Автоматическая настройка телефонов | Автоматическая настройка VoIP телефонов с помощью AskoziaPBX | 56080 |

| Внутренний LDAP | LDAP Телефонная книга | 56090 |

Пример задания правил блокировок представлен на рисунке ниже:

Пример задания правил блокировок для AMI

Для интерфейса управления сервером Asterisk AMI установим блокировку подсети 192.168.1.0/24:

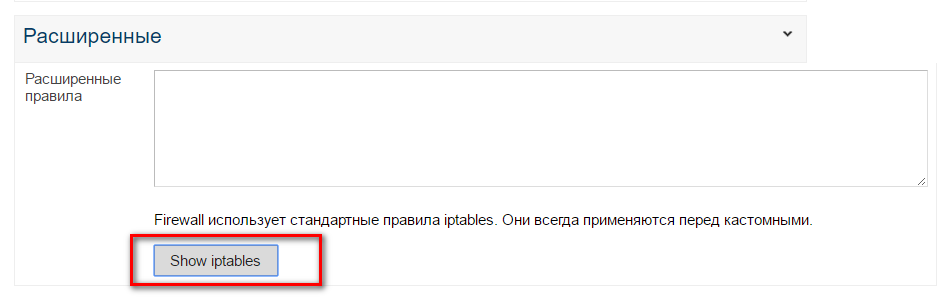

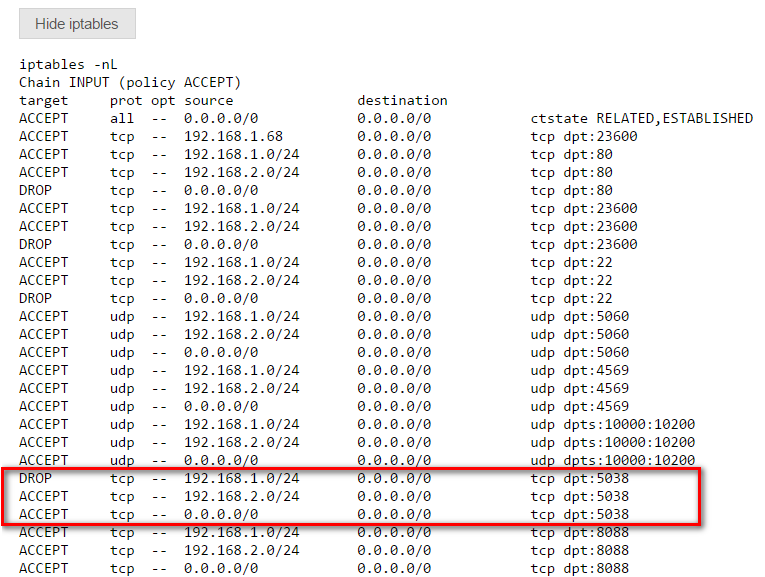

В настройках Firewall переходим на вкладку Расширенные и нажимаем кнопку Show iptables.

Для порта 5038 в колонке target видим запрет DROP на подсеть 192.168.1.0/24:

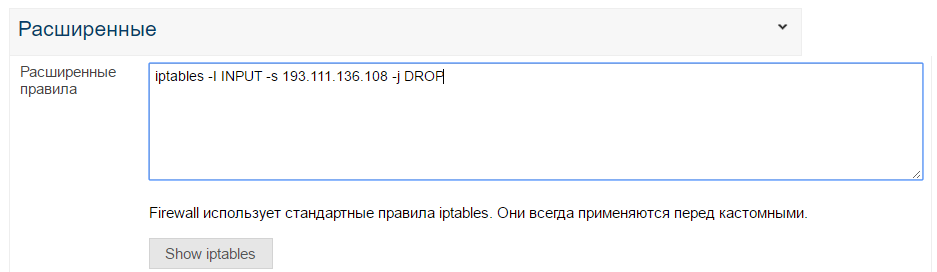

5. Если обращения с какого либо ip не блокируются, то возможно заблокировать адрес вручную, для этого в настройках Firewall следует добавить строку блокировки адреса в поле «Расширенные правила». Пользовательские правила всегда имеют более высокий приоритет.